Resumen

Un sistema, método y aparato para medir, modelar, reducir, desarrollar, abordar y comunicar la estrategia de resiliencia al ciberriesgo es uno de los aspectos esenciales en la gestión del riesgo empresarial, ya que todas las empresas dependen directa o indirectamente de las tecnologías de la información. El riesgo cibernético puede causar un impacto financiero debido a la violación de datos, interrupción del negocio, ransomware y apropiación indebida de propiedad intelectual, fondos y servicios. Este documento contiene información pública sobre el sistema, método y aparato patentados X-Analytics de Secure System Innovation Corporation (SSIC) para medir, modelar, reducir, desarrollar, abordar y comunicar la estrategia de resiliencia cibernética Este sistema, método y aparato forma parte de la marca comercial X-Analytics y del conjunto de productos X-Analytics.Un sistema, método y aparato para medir, modelar, reducir, desarrollar, abordar y comunicar la estrategia de resiliencia cibernética, que se puede utilizar para identificar el riesgo cibernético dentro de una empresa, priorizar las contramedidas de riesgo cibernético dentro de una empresa, y la tendencia de la ruta de una empresa a la resiliencia de riesgo cibernético, y que mejora la eficiencia y la precisión de la medición y modelado de riesgo cibernético. Este sistema realiza modelos de riesgo basados en información sobre la probabilidad de amenazas, el impacto potencial en el negocio de amenazas que explotan debilidades conocidas de la tecnología de la información de la empresa, y datos sobre la eficacia de los controles (contramedidas) implementados por la empresa, que determinan puntuaciones de riesgo (para incluir, pero no limitarse a puntuaciones de riesgo residual, probabilidad de pérdida, impacto de pérdida y pérdida total esperada) para escenarios de riesgo particulares a los que puede enfrentarse la empresa.

Referencia citada

Este sistema, método y aparato para medir, modelar, reducir y abordar el riesgo cibernético es una continuación de las siguientes patentes:

Limitaciones e hipótesis

X-Analytics no puede prever todas las pérdidas posibles ni todas las probabilidades posibles. Por lo tanto, X-Analytics tiene una serie de limitaciones e hipótesis relacionadas con la determinación de la exposición cibernética, la orientación prioritaria y todas las demás determinaciones posteriores.

Limitaciones

- X-Analytics se basa en datos históricos y datos de inteligencia de ciberseguridad. Aunque el equipo de investigación de X-Analytics intenta limitar el sesgo mediante la inclusión de conjuntos de datos dispares, todos los conjuntos de datos incluyen sesgos y siempre existirá algún sesgo en X-Analytics.

- X-Analytics se construye y calibra basándose en elementos conocidos y no intenta predecir elementos desconocidos. Sin embargo, sí incluye la comprensión de detalles poco documentados dentro de la categoría de amenazas Everything Else.

- X-Analytics se basa en los datos introducidos por el cliente. Si esos datos son incorrectos, X-Analytics no puede validarlos ni anularlos.

- X-Analytics determina la exposición cibernética estimada agregando la probabilidad y gravedad de las pérdidas por violación de datos, interrupción, apropiación indebida y ransomware. No incluye las condiciones ciberfísicas, medioambientales y otras condiciones poco frecuentes que pueden provocar pérdidas económicas.

- Para la violación de datos, X-Analytics determina pérdidas de entre 1.000 registros y 10.000 millones de registros.

- Para la interrupción, X-Analytics determina las pérdidas entre 30 minutos y 336 horas.

- En caso de apropiación indebida, X-Analytics determina pérdidas de entre el 0,25% de los ingresos y el 100% de los ingresos.

- En el caso del ransomware, X-Analytics determina pérdidas de entre 30 minutos y 720 horas.

- X-Analytics determina la eficacia del control en relación con CIS CSC, NIST CSF, controles fundacionales y entradas de controles tecnológicos. Para marcos y conceptos adicionales, X-Analytics tiene que convertirlos a CIS CSC o NIST CSF. CRI siempre se convierte a NIST CSF para la integración de X-Analytics.

- Para la orientación prioritaria y la simulación de mitigación, el beneficio se determina como una mejora del valor anual de exposición cibernética. Por lo tanto, no determina el beneficio más allá de 12 meses.

Supuestos

- X-Analytics diseñó la parrilla de riesgos con 10 categorías de amenazas y 11 grupos de activos que están más representados en los datos históricos y en los datos de inteligencia de ciberseguridad. Esto crea 110 escenarios de riesgo. Cada escenario de riesgo es la intersección de una categoría de amenaza con un grupo de activos.

- Para las amenazas, X-Analytics aprovecha la taxonomía VERIS, que resulta beneficiosa para categorizar las variedades de amenazas dentro de cada categoría de amenaza.

- Para el impacto, X-Analytics determina el impacto combinando confidencialidad, integridad y disponibilidad. Los componentes de confidencialidad se suponen, la integridad se calcula combinando los componentes de suposición, confidencialidad y disponibilidad del backend, y la disponibilidad siempre la proporciona el cliente.

- Para la disponibilidad de activos, X-Analytics asume que todos los clientes tienen servidores y aplicaciones, red y personas.

- Para el riesgo inherente, X-Analytics multiplica amenaza x impacto para cada uno de los 110 escenarios de riesgo.

- En cuanto a la eficacia del control, X-Analytics determina la eficacia del control (o beneficio de la contramedida) combinando el máximo beneficio de cada control y la aplicación del control del cliente por cada uno de los 110 escenarios de riesgo.

- Para el riesgo residual, X-Analytics multiplica el riesgo inherente por (1 - eficacia del control).

- Para la exposición cibernética por categoría de pérdida, X-Analytics combina la suma de todas las pérdidas posibles por la probabilidad de que se produzca esa pérdida.

- Para la gravedad de la exposición cibernética, X-Analytics asume que "bajo" es el percentil 10 de pérdida, "medio" es el percentil 50 de pérdida, "alto" es el percentil 90 de pérdida y "peor de los casos" es el percentil 97 de pérdida.

- Si es seleccionado por el cliente, hay una variedad de supuestos basados en la vertical de la industria. Esto incluye el perfil de amenaza, los elementos del perfil de impacto y los elementos del perfil de exposición.

Aplicación técnica

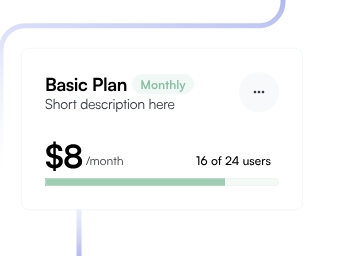

Este documento se refiere en general a la medición y modelización de riesgos cibernéticos (también conocido como análisis de factores de riesgo cibernético), y más específicamente relacionado con sistemas, métodos y aparatos para mejorar la precisión en la evaluación de riesgos cibernéticos y la priorización de contramedidas de riesgos cibernéticos.Además, hemos integrado este sistema, método y aparato dentro de una aplicación basada en SaaS (basada en la nube), que mejora la eficiencia y la precisión de la medición y modelización de riesgos cibernéticos. Las aplicaciones basadas en SaaS incluyen comprobaciones de integridad y validación, garantizan que entradas idénticas determinarán resultados idénticos (dentro de una versión de software específica), reducen el error humano asociado con los métodos de modelado manuales y fuera de línea, y ofrecen todo el potencial de las capacidades de procesamiento informático para mejorar la eficiencia desde las entradas hasta los resultados determinados.

.png)

La aplicación basada en SaaS admite la noción de objetos empresariales padre e hijo, así como terceros y miembros de la cadena de suministro. La estructura padre/hijo permite la pluralidad de ciberriesgos entre unidades de negocio (o perfiles) con diferentes perfiles de ciberriesgo.

.png)

El usuario u operador de cada perfil se moverá por el proceso definido en la figura anterior. El usuario u operador de cada relación con el proveedor se moverá a través del proceso definido en la figura anterior. Los resultados de los proveedores se agregarán a la vista del perfil. Los resultados de la unidad de negocio y del proveedor se agregarán en la vista general.

Fondo

Un aspecto importante de la gestión de riesgos para las empresas es la cuestión de cómo deben asignarse los recursos de ciberseguridad y de otros sistemas de información. Muchos tipos de empresas y otras instituciones se enfrentan a amenazas de ciberseguridad y pérdidas categorizadas marcadamente diferentes, y las empresas deben ser capaces de priorizar sus presupuestos finitos y otros recursos empresariales finitos basándose en lo que prevén que son las pérdidas más probables y graves. Si no se priorizan adecuadamente los recursos para combatir las amenazas de menor prioridad, se corre el riesgo de malgastar esos recursos y de no disponer de los suficientes para hacer frente a las amenazas de mayor prioridad.

Con opciones limitadas, las empresas suelen extraer caracterizaciones del riesgo de ciberseguridad de fuentes muy subjetivas, como cuestionarios de cumplimiento y madurez, algoritmos de riesgo algo subjetivos, como la modelización del valor en riesgo, o fuentes de datos objetivas, como la supervisión de registros y los productos de protección de puntos finales. Cada una de estas soluciones representa una parte del cálculo completo del riesgo cibernético, lo que significa que pueden informar incorrectamente a una empresa.

Con las anteriores fuentes subjetivas, algoritmos subjetivos y fuentes de datos objetivos, la calificación o cuantificación del riesgo es incoherente y sólo puede representar una o dos de las tres variables de la fórmula de riesgo tradicional, expresada como Riesgo = Amenaza x Vulnerabilidad x Coste o la fórmula de riesgo modificada (expresada en las patentes estadounidenses 11.379.773, 11.282.018, 10.453.016, 10.395.201 y 9.747.570) expresada como Riesgo = Amenaza x Impacto x (1 - Eficacia del control).

Por ejemplo, una empresa puede utilizar una evaluación subjetiva del Marco de Ciberseguridad del NIST (CSF) para determinar la postura de implementación de las subcategorías del CSF del NIST (comúnmente conocidas como controles) dentro de la empresa. La evaluación NIST CSF puede indicar una puntuación de madurez (0 a 5) o una puntuación de porcentaje de implementación (0 a 100%). En cualquier caso, la puntuación de madurez o la puntuación de implementación sólo se alinea con un subconjunto de la eficacia del control y no proporciona ninguna indicación de amenaza o impacto, por lo que representa una comprensión incompleta del riesgo.

Como segundo ejemplo, una empresa puede utilizar un algoritmo subjetivo, como un simulador VaR o un simulador Monte Carlo, para determinar el impacto de un escenario cibernético específico (como el ransomware). Un simulador Monte Carlo determinará la magnitud y la frecuencia de las pérdidas. Sin embargo, un simulador de Monte Carlo requiere datos históricos (que pueden o no estar disponibles para la empresa), una lista de supuestos (que podrían basarse en la opinión de expertos o en análisis estadísticos), y la definición de un escenario de riesgo cibernético (que puede ser sólo un pequeño subconjunto de todos los riesgos). Además, un simulador Monte Carlo asume que todos los rendimientos son independientes e idénticamente distribuidos, lo que no es cierto cuando se analizan datos empíricos de impacto cibernético. En otras palabras, un simulador Monte Carlo puede contener un sesgo extremo, puede carecer de integridad y puede incluir un déficit de alcance. Incluso el sector de los servicios financieros tiene problemas con el uso de simuladores de Monte Carlo, lo que a veces se conoce como modelización VaR "sin sentido".

Como tercer ejemplo, una empresa puede utilizar una fuente de datos objetiva, como un producto de supervisión de registros, para determinar el volumen de ciberacontecimientos. La empresa puede utilizar el volumen de eventos cibernéticos para comprender mejor su perfil de amenaza. La empresa puede analizar directamente el volumen de cada evento o puede utilizar una fórmula de desviación para determinar fácilmente si los volúmenes de eventos están aumentando o disminuyendo sobre la base de un valor de referencia conocido. Aunque estos datos proporcionan un análisis objetivo de la amenaza, no proporcionan una comprensión del impacto o de la eficacia del control, por lo que representan una comprensión incompleta del riesgo.

Como cuarto ejemplo, una empresa puede decidir no medir y modelizar el riesgo cibernético. Una empresa puede no querer justificar el coste de tal solución y puede no querer entender realmente las realidades del riesgo cibernético. Sin embargo, esta falta de determinación del riesgo no elimina el ciberriesgo empresarial, ni resuelve la existencia del ciberriesgo empresarial.

Las realizaciones de X-Analytics se refieren en general a sistemas, métodos y aparatos para evaluar el riesgo cibernético dentro de un entorno empresarial, más particularmente para aumentar la calibración de modelado mediante la inclusión de datos adicionales, tales como datos históricos, datos de inteligencia de riesgo cibernético y datos específicos de la empresa, en la amenaza global, el impacto, el control y los conjuntos de datos de incidentes, mediante el uso de una serie de simulaciones automatizadas para identificar y priorizar la reducción de riesgos, y mediante el uso de análisis de tendencias para abordar el riesgo cibernético en el contexto del viaje de resiliencia de riesgo de la empresa.

En los sistemas y métodos típicos para modelar el riesgo cibernético, los operadores pueden aumentar los datos de varias maneras para ajustarlos a un resultado concreto. La manipulación de los datos erosiona la calidad y la integridad del sistema, método y aparato en su conjunto, lo que podría informar erróneamente sobre la asignación del presupuesto finito de una empresa y otros recursos finitos de la misma. Esta invención aborda directamente esta preocupación mediante el uso de conjuntos de datos objetivos y representativos y una estructura de datos fija que están fuera del control o manipulación del operador. Además, esta invención proporciona un conjunto de entradas fijas al operador para asegurar que los resultados se alinean con el perfil de la empresa.

Muchas aplicaciones de riesgo cibernético se basan en normas de cumplimiento y regulación que asumen que todos los controles son iguales, y que la violación de datos es la principal categoría de pérdida. Las realizaciones de esta invención muestran que no todos los controles son iguales, que cada empresa tiene un perfil de exposición único, y que el ransomware, la interrupción del negocio, la apropiación indebida de propiedad intelectual, fondos y servicios son categorías de pérdida relevantes junto con la violación de datos.

Resumen

Una empresa puede comprender un sistema, método y aparato mejorados para medir, modelar, reducir y abordar el riesgo cibernético. Según una realización ejemplar, dicho sistema, método y aparato pueden utilizarse para mejorar el rendimiento de uno o más sistemas, aplicaciones, procesos basados en tecnología de la información u otros perfiles empresariales (como una unidad de negocio), mejorando la eficiencia de la asignación de recursos finitos para hacer frente a diversas amenazas a uno o más sistemas, aplicaciones, procesos basados en tecnología de la información u otros perfiles empresariales (como una unidad de negocio) y mejorando la calidad de la información utilizada para gestionar las amenazas.

Sistema, método y aparato X-Analytics

.png)

X-Analytics representa un sistema, método y aparato mejorados para la medición, modelización, reducción y tratamiento del riesgo cibernético. El operador (u operadores) de la empresa proporciona elementos de entrada en la sección de medición y reacciona a los resultados proporcionados en los sectores de reducción y tratamiento. Todo el sistema, método y aparato, cuando se construye dentro de una aplicación basada en SaaS, proporciona un medio de automatización que se alinea estrechamente con una velocidad de amenaza en constante cambio, y proporciona a una empresa un medio para asignar el presupuesto finito y otros recursos finitos de la empresa durante todo el viaje de resiliencia al riesgo.

A modo de ejemplo, otras realizaciones descritas en el presente documento ampliarán la sección de medición.

La medición de las amenazas se ampliará a las aportaciones de los operadores y al uso de datos históricos y datos de inteligencia sobre ciberriesgos.

La medición del impacto se ampliará a las aportaciones de los operadores y al uso de datos históricos y datos de inteligencia sobre ciberriesgos.

La medición de la eficacia del control se ampliará a las aportaciones de los operadores y al uso de datos históricos y datos de inteligencia sobre riesgos cibernéticos.

La medición de la exposición se ampliará a las aportaciones de los operadores y al uso de datos históricos y datos de inteligencia de riesgos cibernéticos.

Como segundo ejemplo, otras realizaciones descritas en el presente documento ampliarán la sección de modelado.

El modelado de amenazas se ampliará en pasos secuenciales que combinen las aportaciones de los operadores y los datos históricos y de inteligencia sobre riesgos cibernéticos.

La modelización del impacto se ampliará en pasos secuenciales que combinen las aportaciones de los operadores y los datos históricos y de inteligencia sobre riesgos cibernéticos.

La modelización del riesgo inherente se ampliará en pasos secuenciales que combinen resultados determinados del modelo de amenaza y del modelo de impacto.

El modelado de la eficacia del control se ampliará en pasos secuenciales que combinen las aportaciones de los operadores y los datos históricos y de inteligencia sobre ciberriesgos.

La modelización del riesgo residual se ampliará en pasos secuenciales que combinen los resultados determinados del modelo de riesgo inherente y del modelo de eficacia del control.

La modelización de la probabilidad de pérdida se ampliará en pasos secuenciales que combinen las aportaciones de los operadores y los datos históricos y de inteligencia sobre riesgos cibernéticos.

La modelización de la gravedad de las pérdidas se ampliará en pasos secuenciales que combinen las aportaciones de los operadores y los datos históricos y de inteligencia sobre ciberriesgos.

La modelización de las pérdidas esperadas se ampliará a etapas adicionales que combinen los resultados determinados del modelo de probabilidad de pérdidas y del modelo de gravedad de pérdidas.

Todos los modelos de simulación, como el modelo de simulación de la eficacia del control, se ampliarán en pasos adicionales que combinan las entradas simuladas del operador derivadas previamente y los resultados determinados de los modelos asociados.

Como tercer ejemplo, otras realizaciones descritas en el presente documento ampliarán la sección reductora.

Los resultados de las amenazas se ampliarán en un conjunto de resultados determinados dentro de una estructura definida y clasificados de más probable a menos probable.

Los resultados de los riesgos inherentes se ampliarán en un conjunto de resultados determinados dentro de una estructura definida y clasificados de más probable a menos probable.

Los resultados de la eficacia del control se ampliarán en un conjunto de resultados determinados dentro de una estructura definida, y se definirán además en el contexto de un marco de ciberseguridad (como CIS Critical Security Controls, versión 8), y se clasificarán de menos implementado a más implementado.

Los resultados del riesgo residual se ampliarán en un conjunto de resultados determinados dentro de una estructura definida y clasificados de mayor a menor riesgo.

Los resultados de pérdidas esperadas se ampliarán en un conjunto de resultados determinados divididos en categorías de pérdidas (como violación de datos o ransomware) y clasificados de mayor a menor pérdida esperada.

Los resultados de la búsqueda de siniestros se ampliarán en un conjunto de resultados determinados dentro del contexto de la categoría del siniestro y ordenados de mayor a menor.

Los resultados simulados se ampliarán en un conjunto de resultados determinados divididos en categorías de pérdidas y en el contexto de un marco de ciberseguridad y clasificados del control más beneficioso al menos beneficioso.

Como cuarto ejemplo, otras realizaciones descritas en el presente documento ampliarán la sección de direccionamiento.

El tratamiento de las amenazas se ampliará al análisis de tendencias y a las opciones para abordarlas de forma específica.

El tratamiento del riesgo inherente se ampliará al análisis de tendencias y a las opciones para abordar específicamente el riesgo inherente.

El tratamiento del riesgo residual se ampliará al análisis de tendencias y a las opciones para tratar específicamente el riesgo residual.

El tratamiento de la pérdida esperada se ampliará al análisis de tendencias y a las opciones para tratar específicamente la pérdida esperada por categoría de pérdida.

La búsqueda de pérdidas o el tratamiento de pérdidas reales se ampliará a opciones para tratar específicamente las pérdidas reales.

Debido al diseño dependiente y secuencial de este sistema, método y aparato, incluso una ligera modificación en la sección de medición tendrá una asociación directa en la alteración de los resultados determinados observados en las secciones de reducción y tratamiento del riesgo. Basado en datos históricos y datos de inteligencia de riesgo cibernético, hay un cambio constante en la amenaza, impacto, control y pérdida, lo que significa que hay un cambio constante en el riesgo inherente, riesgo residual, pérdida esperada y búsquedas de pérdida. Como se indica en los Antecedentes, cada empresa necesita una comprensión adecuada del riesgo cibernético para priorizar eficazmente el presupuesto finito y otros recursos finitos de la empresa hacia mecanismos de remediación y transferencia de riesgos. Este sistema, método y aparato contempla la forma en que una empresa toma tales decisiones y, además, compara esas decisiones a través de los modelos colectivos (tal como se definen en el sistema X-Analytics). A modo de ejemplo, una decisión aislada del modelo de amenaza puede asignar mal el presupuesto finito, mientras que una decisión del modelo de pérdida esperada refina tal decisión y proporciona un mejor medio de priorización y uso del presupuesto finito.

Descripción detallada

La siguiente descripción y los diagramas, tablas y capturas de pantalla relacionados revelan aspectos del sistema X-Analytics, dirigidos a realizaciones específicas del sistema X-Analytics. Sin apartarnos del espíritu ni del alcance del sistema X-Analytics, podemos idear otras realizaciones. Además, no hemos descrito en detalle elementos bien conocidos de realizaciones ejemplares del sistema X-Analytics para no oscurecer los detalles relevantes del sistema X-Analytics. Además, para facilitar la comprensión de la descripción, a continuación se describen varios términos utilizados en el presente documento. Las realizaciones aquí descritas no son limitativas, sino meramente ejemplares. El lector de este documento no debe interpretar necesariamente las realizaciones descritas como preferidas o ventajosas sobre otras realizaciones. Además, describimos aquí muchas realizaciones en términos de secuencias de acciones llevadas a cabo por, por ejemplo, elementos de la aplicación basada en SaaS X-Analytics. El contenido siguiente amplía el sistema X-Analytics, tal como se describe en el resumen, y amplía las patentes estadounidenses 11.379.773, 11.282.018, 10.453.016, 10.395.201 y 9.747.570.

¿Listo para ver X-Analytics en acción?

Empezar es fácil. Solo toma unos minutos comprender su estado de riesgo cibernético y desbloquear todo el potencial de su estrategia de riesgo cibernético.

.svg)

%20(1).png)

.svg)